O que é o phishing e como reconhecê-lo?

Uma mensagem de phishing pode ser inofensiva como “Seu pedido do iFood acabou de sair para entrega. Clique para acompanhar”. E, muito provavelmente, você clicaria nela. É por isso que o phishing é uma estratégia tão efetiva e perigosa. Neste artigo, explicamos o que é phishing e como evitar cair nesse golpe.

Índice

Índice

O que é phishing e como ele funciona?

Definição de phishing

O phishing é um tipo de golpe ou crime cibernético em que criminosos usam de e-mails e websites falsos para enganar os usuários e levá-los a revelar informações confidenciais, como senhas e números de cartão de crédito. Geralmente, eles fazem isso ao se utilizar de engenharia social e se passar por fontes legítimas para ganhar a confiança das vítimas.

Os ataques de phishing também são muito usados para disseminar rootkit, o que permite aos cibercriminosos um nível ainda maior de acesso aos dados das vítimas.

Para ter máximo efeito, as mensagens de phishing costumam ser apelativas, oferecendo ótimas vantagens ou ameaças graves, instigando na vítima sensações mais fortes e reduzindo sua capacidade de julgamento e racionalidade. Um exemplo desse scam são e-mails nos quais os golpistas alegam que a senha do usuário foi objeto de um vazamento de dados ou de uma violação de dados, incitando-os a clicar num dado link para alterar o código (Saiba mais sobre o que é violação de dados).

Quando você navega e armazena cookies no seu dispositivo, por exemplo, suas informações podem ser usadas por golpistas. Se você procura por booking para sua viagem, é bem provável que você acabe encontrando anúncios, banners e links com este tipo de conteúdo, mas tudo criado para roubar seus dados e instalar malware no seu dispositivo.

Os ataques de phishing também são muito usados para disseminar rootkit, o que permite aos cibercriminosos um nível ainda maior de acesso aos dados das vítimas, o que pode levar as vítimas a terem suas contas bancárias invadidas, o cartão clonado e até mesmo a identidade usada para fraudes, entre outros inúmeros prejuízos.

Além disto, os cibercriminosos podem usar táticas de Google dorking para obter resultados mais complexos, detalhados e específicos e descobrir ainda mais informações pessoais das vítimas, ampliando as possibilidades de executar ataques de phishing.

Como o phishing funciona?

O phishing pode ocorrer várias formas diferentes, mas seu funcionamento normalmente se dá com os criminosos enviando mensagens infectadas através de aplicativos de mensagens (como WhatsApp), ou e-mails um pouco mais elaborados. Essas mensagens são um exemplo de engenharia social, sendo, em geral, formuladas de modo a enganar os usuários, trazendo em si diversos elementos que induzem ao erro, como a menção de empresas reputáveis e situações genéricas suficientes para serem fáceis de acreditar. Nelas, os criminosos inserem links contaminados, que direcionam a vítima para websites falsos, que se passam por páginas legítimas. Outras formas de phishing podem incluir também estratégias envolvendo redes sociais e aplicativos de namoro, nos famosos dating app scam (ou golpes de aplicativos de namoro).

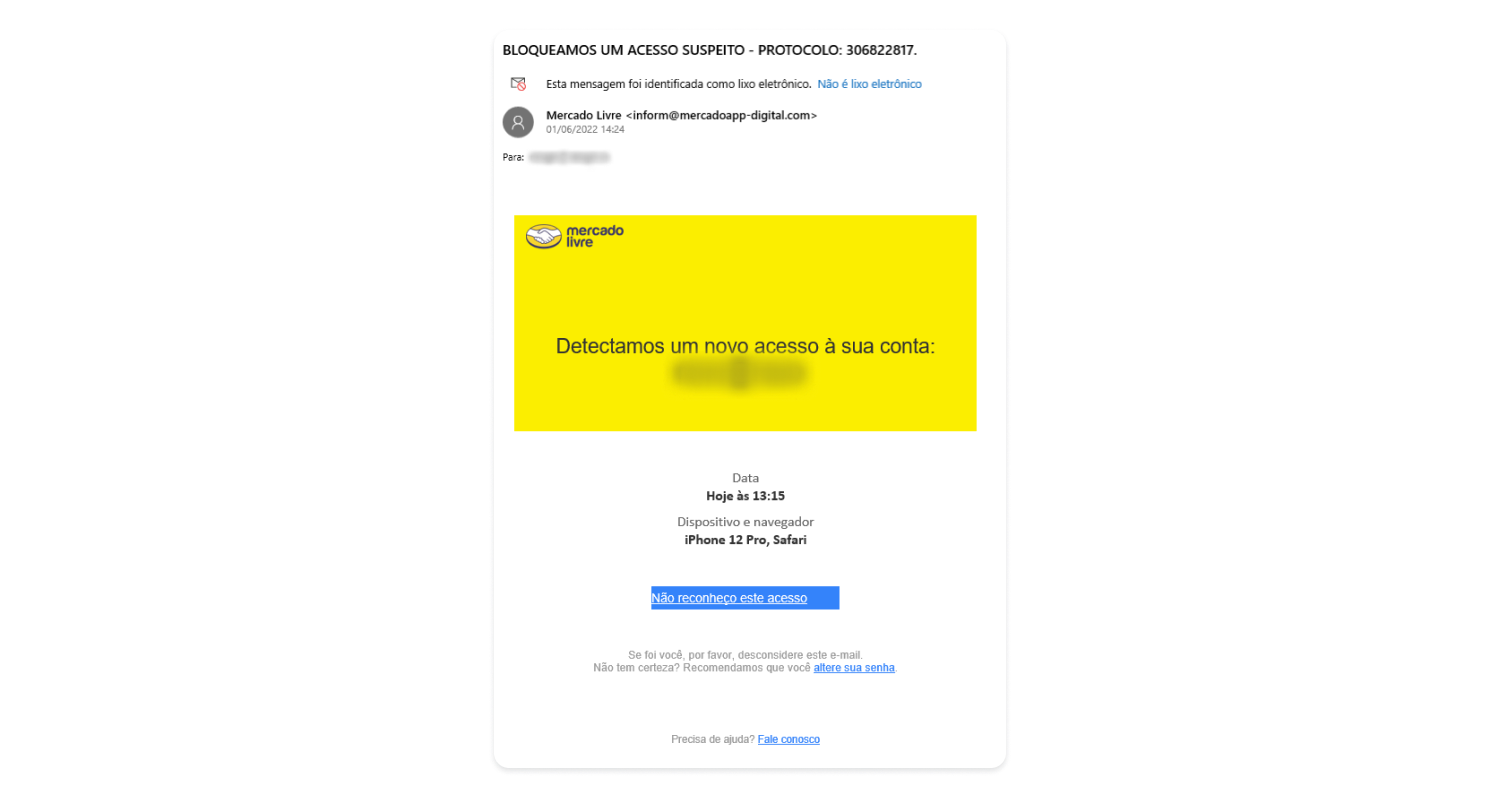

Para ilustrar, examinemos um exemplo: a vítima recebe um e-mail informando que sua conta numa famosa plataforma de comércio eletrônico (como o Mercado Livre) sofreu um acesso estranho e sugerindo que ela altere sua senha ao clicar num link. Desavisadamente, o usuário segue as instruções da mensagem, afinal ela apresenta todos os elementos para convencê-lo: o logotipo do serviço de e-commerce, um endereço de e-mail aparentemente condizente com a plataforma, e um layout padrão de e-mails do tipo. Assim, ela entrega suas credenciais nas mãos dos criminosos, potencialmente expondo dados como número de cartão de crédito, endereço e outros.

Importante destacar também que phishing não é o mesmo que spam. Embora ambos se deem por meio de mensagens virtuais, seus objetivos são bastante distintos: enquanto o phishing busca fazer com que as vítimas cedam suas informações confidenciais aos criminosos, o spam tem por intenção apenas levar os usuários a visitar determinadas páginas para obter receita gerada por visualização.

Os perigos do phishing

Os ataques de phishing trazem um bom número de problemas a suas vítimas, incluindo:

- Roubo de identidade. Caso o golpista coloque as mãos em seus dados pessoais, ele poderá usá-los para praticar atividades ilícitas em seu nome, como fraudes financeiras.

- Perdas financeiras. Um dos tipos de informações geralmente expostas pelo phishing são os dados bancários e de crédito. Isso permite aos criminosos fazerem saques ou compras não autorizadas em seu nome.

- Danos à reputação. De posse de suas informações confidenciais, os criminosos podem atacar a reputação de empresas ou pessoas físicas, seja em termos financeiros (com o roubo de identidade e realização de práticas fraudulentas), seja com publicações de cunho negativo em redes sociais.

- Perda de dados confidenciais. Uma vez que ganham acesso a suas credenciais, os golpistas podem entrar em sistemas privados, como os de sua empresa, e expor informações confidenciais importantes (segredos comerciais, propriedade intelectual, comunicações sigilosas, etc.)

- Infecção por malware. Não raro, os ataques de phishing envolvem o download de arquivos maliciosos que infectam os dispositivos das vítimas e comprometem seus sistemas para roubar dados.

Tipos de phishing

Podemos categorizar os ataques de phishing segundo dois critérios básicos, isto é, pela via por que eles ocorrem e pelo seu tipo preferencial de vítima ou mecanismo.

Tipos de phishing com base na via por que eles ocorrem

Segundo os meios pelos quais os ataques de phishing acontecem, podemos classificá-los em 6 tipos básicos: e-mail, redes sociais, aplicativos de mensagens, vishing, smishing e sites.

O phishing e-mail (ou phishing no e-mail) é o tipo mais clássico que existe. Os criminosos escrevem um texto convincente o suficiente para servir de isca, incluindo um link malicioso ou anexos infectados para que a vítima por conta própria forneça todos os dados que eles desejam.

Redes sociais

Sendo um dos grandes riscos das redes sociais, as mensagens de phishing geralmente vêm de contas invadidas ou perfis falsos para induzir as vítimas a confiar no conteúdo das mensagens recebidas e clicar nos links maliciosos ou baixar os arquivos danosos. Elas podem ocorrer por meio de publicações, mensagens privadas e comentários, sendo normalmente distribuídas por bots. Atualmente, um dos mais comuns casos de phishing nas redes sociais é o phishing de Instagram.

Plataformas de vendas online

Os cibercriminosos também ficam de olho nas informações expostas em plataformas de comércio online como Amazon, Mercado Livre, AliExpress, Shopee e eBay (você pode conferir nosso guia completo para saber se é seguro comprar na Temu também). Além de criar anúncios falsos para fazer vítimas, eles inserem links e arquivos maliciosos nos anúncios para executar os golpes de phishing e roubar informações e dinheiro das pessoas. Para se proteger melhor, confira nosso guia e continue comprando com segurança no eBay.

Aplicativos de mensagens

Esse tipo de phishing é uma prática comum dos vários tipos de golpes pelo WhatsApp. Nele, os criminosos enviam mensagens de texto por meio de plataformas populares como Telegram, WhatsApp, Instagram ou Facebook Messenger fazendo-se passar por pessoas que a vítima conhece e solicitando dados ou enviando arquivos e links suspeitos. No caso do Messenger, muitas vezes o golpe é resultado de uma conta Facebook hackeada. O mesmo pode ser dito do phishing no Instagram.

Vishing

O vishing ou phishing de voz é a versão telefônica do golpe. Com ele, os criminosos tentam induzir as vítimas a divulgar seus dados pessoais por meio de chamadas que simulam órgãos oficiais, bancos ou provedores de serviços. Por vezes, os golpistas podem usar sistemas de deepfake, baseados em inteligência artificial, para tornar as chamadas ainda mais convincentes.

Phishing com QR code

Além disto, os cibercriminosos podem usar código QR malicioso para enganar os usuários. Através de códigos QR, eles disseminam links para websites falsos usados para disseminar malware e para executar uma série de ataques de phishing e outras ameaças.

Smishing

Ao phishing realizado por SMS, dá-se o nome de smishing. As vítimas recebem mensagens de texto, normalmente fingindo ser da própria operadora do usuário, solicitando dados ou indicando links suspeitos para que as vítimas cliquem.

Sites

Os sites de phishing normalmente atuam em conjunto com outras formas de phishing. Eles são, de forma geral, websites falsos que simulam páginas legítimas e confiáveis para fazer com que as vítimas inocentemente forneçam seus dados confidenciais.

Tipos de phishing com base nas estratégias que eles adotam

Segundo as estratégias adotadas pelos ataques de phishing, os principais tipos são os mencionados abaixo.

Spear phishing

São ataques criados para atingir alvos e pessoas específicas; antes de realizar o ataque propriamente dito, o criminoso faz uma pesquisa sobre gostos, informações e preferências da vítima, criando um ataque personalizado que consiga apelar mais para as emoções da pessoa.

Whaling

Whaling, do inglês whale (baleia), é o tipo de ataque onde o criminoso se passa por alguém com boa reputação para facilitar seu acesso às informações que pretende roubar; como o nome diz, é uma “pesca” que tenta fisgar algo bastante grande, e são ataques voltados para conseguir somas bastante grandes de dinheiro e ganhos contra as vítimas.

Clone phishing

É um processo que clona websites confiáveis para iludir e enganar as vítimas, ou arquivos que se passam por programas confiáveis; a ideia é fazer com que a vítima, por si mesma, forneça suas informações pessoais nestes formulários ou por estes malwares. Um exemplo interessante disso ocorre com dois dos serviços de nuvem mais populares do mercado, o Dropbox e o Google Drive. No golpe envolvendo essas plataformas, os criminosos criam uma versão falsificada da tela principal e roubam as informações de login das vítimas para ter acesso a todos os seus arquivos. Não raro, há também o uso de outras facilidades do Google para golpes, como convites falsos do Google Agenda ou compartilhamento de documentos fajutos por e-mail.

Phishing enganoso

Embora todo phishing seja um golpe e, naturalmente, enganoso, chama-se “phishing enganoso” aqueles cuja estratégia principal é ganhar a confiança da vítima por meio de um disfarce que a leva a pensar que os criminosos são uma empresa ou pessoa de confiança.

Fraude de CEO

Nesta estratégia, os criminosos tentam convencer as vítimas de que são o CEO ou um diretor de alto escalão de uma companhia para conseguir acesso a informações importantes, como os dados bancários de funcionários. Não raro, essa tática é consequência do roubo das credenciais de um CEO de fato.

Pharming

O pharming é um método de phishing que usa de ferramentas tecnológicas para não precisar atrair a atenção da vítima. Uma técnica comum é o envenenamento de cache de DNS, que direciona os usuários de modo automático de um site original para uma página maliciosa.

Scripting

No scripting, os criminosos exploram pontos frágeis no script dos sites e sequestram essas páginas para usá-las para seu próprio proveito. Por ser uma tática sofisticada, é difícil detectá-la, afinal tudo no site falsificado parece legítimo, desde os certificados de segurança até a URL na barra de endereços.

Angler phishing

No angler phishing, a estratégia dos criminosos é se aproveitar de oportunidades dadas pelos próprios usuários nas redes sociais para roubar dados deles. Um exemplo clássico é quando as vítimas se queixam nas mídias sociais sobre o serviço de alguma companhia. É de praxe que as empresas busquem essas reclamações e tentem conter os danos entrando em contato com o perfil descontente. Aproveitando-se dessa dinâmica, os criminosos fazem o mesmo e acabam levando o usuário a fornecer seus dados pessoais.

Exemplos de phishing

Nos últimos anos, os brasileiros presenciaram um enorme crescimento no número de tentativas de golpe de phishing. Abaixo estão os casos mais comuns.

- Covid-19 e notícias recentes: vários casos de phishing foram detectados por especialistas envolvendo os últimos temas divulgados pelos noticiários. Em geral, as mensagens se transvestem de informações falsas, induzindo medo e urgência nos usuários para roubar seus dados.

- Microsoft: com o regime híbrido de trabalho, a companhia Microsoft foi um alvo constante dos e-mails falsos, que usaram da sua imagem para enganar os brasileiros e fazer com que clicassem em links maliciosos para adquirir ou atualizar produtos da marca.

- DHL, Amazon e Black Friday: às proximidades da Black Friday, ocorre uma inundação de e-mails fajutos solicitando o pagamento de boletos, alteração de senhas e o fornecimento de informações bancárias. Entre as lojas mais usadas como disfarce no golpe, a DHL, famosa por realizar entrega de produtos, e a Amazon se destacam com mais de 50% dos casos.

- Netflix e Spotify: líderes no mercado de streaming, as duas companhias também são frequentemente usadas em e-mails de phishing. Entre as mensagens mais comuns, temos a promessa de assinaturas gratuitas, o pedido de pagamento de boletos e o “alerta” de invasão da conta, com a necessidade de imediata alteração da senha.

- Instagram: a rede social é muito utilizada para golpes em que os criminosos afirmam ser do setor de suporte e solicitam as credenciais do usuário para fazer “ajustes”. Outros casos também trazem a solicitação de fornecimento de dados pessoais, sob a mesma desculpa.

- Golpe do PayPal: sendo uma das plataformas de pagamento mais usadas no mundo, não é difícil entender por que ela é uma das prediletas dos criminosos na aplicação de phishing. Os e-mails fraudulentos simulando correspondências do PayPal normalmente trazem seu logotipo e toda a estrutura padrão das mensagens da plataforma, incluindo trechos em letras minúsculas ao final do texto. O conteúdo é, em geral, um pedido para alteração de senha ou aviso de “acesso incomum” com necessidade de ação por parte do usuário.

- Golpes envolvendo impostos ou multas: muitos criminosos usam a imagem do governo para praticar o phishing. Em geral, são e-mails passando-se por órgãos reguladores, alertando sobre impostos atrasados (sobretudo o imposto de renda) ou multas devidas. No corpo da mensagem, como de praxe, há um link para “resolver a questão”, o qual leva a vítima, na verdade, direto para uma página falsa que lhe roubará os dados pessoais.

Como identificar uma tentativa de phishing

Há vários sinais que podem te ajudar a identificar uma tentativa de phishing e, assim, proteger sua privacidade de dados pessoais da melhor forma possível e evitar danos.

- Tome cuidado com mensagens que forçam ou induzem você a fazer algo: a maioria das mensagens de phishing apelam para seus melhores gostos, medos, urgências e necessidades. Desconfie sempre de e-mails que prometam maravilhas, como ganhos em sorteios, heranças perdidas, vagas de emprego irrealistas e coisas do tipo.

- Suspeite de alertas de agências bancárias, órgãos de governo, entidades diversas: seu banco não vai solicitar suas informações pessoais em um formulário online e o governo não vai exigir pagamento de tributos e impostos por links no seu e-mail. Assim, mantenha os olhos bem abertos diante de mensagens do tipo e, na dúvida, consulte um canal oficial para verificar a veracidade delas.

- Desconfie de anexos: não baixe nem instale absolutamente nada que esteja acompanhando estas mensagens; atualizações de aplicativos importantes como apps de internet banking não são feitas por arquivos enviados em anexo, por exemplo, mas são automáticas. Se a mensagem for de algum conhecido, comunique-se com ele por outro canal para verificar a autenticidade dos anexos antes de abri-los.

- Suspeite do remetente: em grande parte, este tipo de mensagem de phishing é recheada de erros gramaticais, erros de grafia e digitação, fontes estranhas, imagens com má qualidade ou mensagens em caps lock. Se você detectar esses elementos na mensagem, ela é provavelmente fajuta.

- Verifique o endereço do remetente com atenção: a maioria dos golpes de phishing apresentam endereços de e-mail que não condizem com a mensagem que eles enviam. Por exemplo, é muito improvável que o serviço de atendimento do Google tenha como endereço algo como “google-123s@hotmail.com”.

- Duvide de e-mails com termos genéricos: muitas mensagens de phishing são enviadas em massa para milhares de usuários de uma só vez, por esse motivo, elas não usam de nenhuma informação exclusiva do destinatário, como o nome. Ao se deparar com textos que evitam usar seu nome, preferindo por termos como “usuário” e “cliente”, o melhor a se fazer é ignorar a mensagem.

Para todos os casos, é possível se proteger com a funcionalidade Proteção contra Ameaças da NordVPN, que bloqueia imediatamente o acesso a sites de phishing, evitando que os usuários caiam em armadilhas cibernéticas. (Aprenda também como saber de vazamento de dados causado por phishing ou outras vias).

Tome uma atitude pró-ativa em relação à sua segurança online.

O que fazer em caso de phishing

Ao se deparar com uma mensagem de phishing, suas próximas ações podem ser determinantes. Abaixo apresentamos como proceder em cada caso.

Se você receber um e-mail, chamada ou mensagem de phishing

A regra de ouro ao receber um e-mail, chamada ou mensagem potencialmente maliciosos é não abrir nem responder. O melhor é simplesmente denunciá-la à sua firma, plataforma de e-mails, ou à empresa que foi usada como disfarce para a tentativa de golpe, para que os especialistas em segurança possam tomar as medidas cabíveis e evitar que mais pessoas sejam afetadas pelo golpe em potencial. Depois da denúncia, basta bloquear o remetente e excluir a mensagem.

Caso você já tenha aberto o e-mail ou mensagem, é de extrema importância que você não clique em nenhum link nem baixe nenhum anexo. É nesses dois pontos que moram os maiores perigos. Apenas proceda com a denúncia e exclua o e-mail. Em caso de chamadas, mantenha-se calmo e nunca revele nenhuma informação pessoal por telefone.

Se você caiu num ataque de phishing

Se você foi vítima de um ataque de phishing, é crucial agir rapidamente para minimizar possíveis danos. Abaixo listamos o passo a passo do que fazer.

- Fique calmo e se desconecte. Mantenha a calma e aja de maneira racional. Se você clicou em um link malicioso ou baixou um anexo, desconecte seu dispositivo da internet para evitar futuras comunicações com o servidor do invasor.

- Altere suas senhas. Caso tenha fornecido alguma senha aos criminosos, altere imediatamente os códigos afetados, sejam eles de e-mail, contas financeiras e quaisquer outras contas online confidenciais. Priorize senhas fortes e exclusivas, usando uma combinação de letras, números e símbolos.

- Faça uma varredura contra malware. Execute uma verificação completa usando um software antivírus ou antimalware confiável. Remova qualquer malware detectado do seu dispositivo e certifique-se de que seu programa esteja atualizado antes de executar a verificação.

- Monitore suas contas. Fique de olho em suas contas financeiras e de redes sociais em busca de qualquer atividade suspeita. Configure alertas para quaisquer transações ou alterações em suas contas para manter controle sobre o que é feito nelas.

- Entre em contato com seu banco. No caso de seus dados bancários terem sido expostos, entre em contato com sua instituição financeira imediatamente. Informe sobre a possível violação dos seus dados e siga as orientações deles sobre como proteger suas contas.

- Denuncie às autoridades. Faça um registro do ocorrido junto às autoridades locais e às agências relevantes de denúncia de crimes cibernéticos. Isso pode ajudar a rastrear e potencialmente prender os perpetradores, evitando que outras pessoas sejam vítimas.

- Notifique as empresas envolvidas. Se você forneceu informações pessoais ou confidenciais relacionadas ao seu local de trabalho ou outras organizações, notifique os indivíduos envolvidos dentro dessas organizações sobre a possível violação.

- Restaure seu dispositivo a partir do backup. Se você acredita que seu dispositivo foi comprometido, restaure-o a partir de um backup recente para garantir um estado limpo. Certifique-se de que o backup tenha sido criado antes da ocorrência do incidente de phishing.

- Ative a autenticação multifator. Sempre que houver esta opção, ative a autenticação de multifator (ou autenticação multifatorial ou MFA). Isto protege suas contas contra invasões e roubos. Mesmo que um hacker consiga descobrir suas informações de login, será necessário acessar um código de confirmação ou realizar algum procedimento específico para validar o novo acesso. Isto garante uma proteção extremamente importante para as suas contas e acessos.

- Procure ajuda profissional. Caso a situação piore ou você não se sinta seguro sobre alguma etapa do processo, considere procurar ajuda de profissionais de segurança cibernética ou especialistas em TI. Eles poderão te dar um apoio completo para resolver a questão.

O mais importante, em todo caso, é agir o mais rapidamente possível. A sua agilidade em responder ao acontecido é o fator determinante na minimização dos danos causados.

Como se proteger das tentativas de phishing

Há várias formas de se proteger contra ataques de phishing e minimizar esses riscos. Aqui, vamos listar as medidas de segurança mais fundamentais que você deve adotar em casa, no trabalho ou até mesmo durante uma viagem:

- Use filtros contra spam. Com um bom filtro de mensagens na sua caixa de e-mail, a maioria destas mensagens vai para a caixa de spam, o que vai te proteger e evitar que você acabe abrindo acidentalmente alguma destas mensagens, seus anexos e links.

- Use um filtro no navegador. Outra dica importante é usar um bom filtro no seu navegador web, o que pode complementar a filtragem de spam na sua caixa de e-mail.

- Use a funcionalidade Proteção contra Vírus e Ameaças da NordVPN. Ela oferece uma proteção contra malware e esses golpes, bloqueando não apenas o acesso a sites de phishing, como também o download de arquivos infectados com malware, mesmo se o usuário acidentalmente clicar em links e arquivos maliciosos. Tudo isso adicionado ao manto protetor da sua VPN (Saiba mais sobre o que é VPN).

- Use senhas fortes. Crie senhas fortes combinando letras maiúsculas e minúsculas, números e símbolos. Evite usar informações facilmente adivinháveis, como datas de nascimento ou nomes (Saiba mais sobre como criar senhas fortes).

- Ative a autenticação de dois fatores: é essencial ativar a funcionalidade da autenticação de dois fatores (ou 2FA) sempre que possível. Assim, mesmo que suas informações de login sejam roubadas por criminosos, eles vão precisar ter acesso a um código de confirmação ou realizar um processo de autenticação para confirmar e validar o novo acesso à conta.

- Aprenda a reconhecer uma mensagem suspeita. Como nós dissemos, há vários aspectos que ajudam a identificar uma mensagem de phishing; saber identificar estes sinais é o primeiro passo para evitar estas fraudes.

- Não clique em links. Digite manualmente o endereço eletrônico do website que você quer visitar, busque-o no Google ou salve-os nos seus favoritos; isto vai evitar que você acabe clicando em links que se passam por websites legítimos, mas que, na verdade, são ataques de phishing.

- Tenha cuidado com smishing. O smishing envolve tentativas de phishing por meio de mensagens de texto. Tenha cuidado com textos inesperados solicitando informações pessoais ou financeiras, ou que te incitem a clicar em links suspeitos. Nunca clique nesses links.

- Proteja-se contra vishing. Se você receber uma chamada solicitando informações confidenciais, desligue e verifique de forma independente a identidade de quem estava ligando usando informações de contato oficiais. Suspeite de ligações de bancos e serviços em geral (como provedores de internet), esses são disfarces comuns para o vishing.

- Sempre verifique o website. Um olhar atento já pode te ajudar a descartar ataques de phishing; websites infectados que simulam endereços legítimos têm links parecidos, mas diferentes (geralmente, em uma URL encurtada) – erros gramaticais, imagens distorcidas ou um layout estranho são outros bons indicativos para identificar um website falso.

- Não confie nas imagens, pois elas também podem oferecer riscos ocultos. Configure sua plataforma de e-mail para não baixar imagens automaticamente.

- Use navegadores focados em segurança ou extensões de segurança. Eles poderão ajudar a barrar as ameaças que apareçam ao longo do caminho e permitir uma navegação mais segura e privada (Saiba mais sobre a navegação anônima).

- Mantenha a calma. Não se guie por emoções de medo, ganância, tensão, adrenalina e desespero; se uma mensagem é apelativa demais, desconfie e, preferencialmente, ignore o conteúdo – procure informar autoridades competentes caso suspeite de algum crime virtual.

Sua segurança online começa com um clique.

Fique em segurança com a VPN líder a nível mundial