Cómo saber si me han hackeado el móvil

¿Cómo saber si me han hackeado el móvil? ¿Y por qué es importante? Tus dispositivos almacenan información crítica sobre ti: fotos privadas, correos electrónicos, chats personales, nombres de usuario y contraseñas… y, por supuesto, tus datos bancarios. Es mejor que te asegures de que tú y tus familiares estéis protegidos online.

Tabla de contenidos

- ¿Cómo pueden hackear tu móvil?

- ¿Cómo saber si me han hackeado el teléfono móvil? 5 pistas

- ¿Cómo saber si me han hackeado la cámara del móvil?

- ¿Qué hacer si te han hackeado el móvil?

- ¿Cómo impedir que los hackers accedan a tu teléfono?

- ¿Se puede hackear un teléfono mientras está apagado?

- ¿Pueden los hackers hackear tu móvil a través de una llamada?

- ¿Hay alguna app para ver si tu móvil ha sido pirateado?

- Navegación privada con una VPN

¿Cómo pueden hackear tu móvil?

Los ciberdelincuentes cada vez diseñan ataques informáticos cada vez más sofisticados. Algunos son expertos en buscar víctimas a través de las redes Wifi públicas, mientras otros roban claves personales de plataformas para tener acceso a archivos privados. Sin duda, hay métodos más complejos que otros, pero en este apartado queremos citar las 4 formas más populares de hackear un smartphone.

1. Ataque de intercambio de SIM

Los hackers pueden duplicar tu SIM y utilizarla de forma fraudulenta para acceder a las cuentas vinculadas a ella. En esto consiste el intercambio de la SIM, un acto delictivo que es más común de lo que podría parecer a simple vista. Sin embargo, no es un proceso sencillo y se requieren ciertos conocimientos técnicos.

La opción más popular es el método SIM Swapping. Los ciberdelincuentes suplantan la identidad de la víctima y crean un duplicado de tarjeta SIM sin ningún tipo de control. Una vez hecho esto, podría ocurrir lo siguiente:

- Recibir un SMS de la banca electrónica para confirmar el PIN de la tarjeta de crédito, una compra online o cualquier tipo de dato confidencial;

- Incluso activando la autentificación en dos pasos, la verificación de contraseñas también puede hacerse a través de mensajes de texto enviados a tu móvil;

- Al hackear un smartphone, se tiene acceso a las apps de mensajería instantánea o el correo electrónico personal o profesional de la víctima. Resulta incalculable la cantidad de información confidencial que se envía y recibe a través de estos medios.

Si tu móvil está infectado con un software malicioso, podrías tener el control de muchos servicios como si realmente tú no estuvieras detrás de la pantalla, ya que otra persona o programa informático se está encargando de introducir los comandos.

2. Spyware: los programas de espionaje

Ya se han lanzado al mercado apps especializadas en la monitorización de móviles de terceras personas, sin que estos sepan lo que está ocurriendo. Estos programas no solo afectan a familias corrientes o propietarios de PYMES, el caso más mediático en España fue el espionaje de Pegasus.

Esta app de spyware de origen israelí tuvo acceso a los móviles de varios ministros, activistas y el del propio presidente. Hay algunas pistas para saber si tu smartphone está siendo espiado con un software como este: las ventanas se cierran o se abren sin que toques nada; mientras hablas por teléfono se escuchan interferencias; el consumo de la batería ha cambiado en las últimas semanas; etc.

3. Ataques de malware

Si te gusta teletrabajar desde tu cafetería favorita o sueles viajar mucho al extranjero por motivos laborales, debemos advertirte que las redes Wifi públicas pueden ser un peligro para tu smartphone. Los ciberataques circulan por este medio y tienen por objetivo infectar con malware el mayor número de dispositivos electrónicos.

Pero ¿es realmente grave que mi móvil esté infectado con malware? Sí, ya que este contenido malicioso permite el robo de información personal, imágenes privadas y otro tipo de archivos que solo te pertenecen a ti, pero que acabarán por subirse a webs no autorizadas.

4. Phishing y el envío masivo de spam

Una de las formas de hackeo más habituales es el phishing, que puede darse a través de correos o mensajes de chat falsos diseñados para tratar de obtener tus contraseñas o datos bancarios. Revisa los mails que llegan a tu bandeja de entrada: el asunto, destinatario, que el mensaje esté bien escrito y sin faltas de ortografía, etc.

¿Cómo saber si me han hackeado el teléfono móvil? 5 pistas

Hay varios indicios que pueden sugerir que tu teléfono está hackeado.

- Aparecen elementos que no reconoces. Por ejemplo apps, iconos, llamadas telefónicas…

- Tu teléfono funciona muy lento y la batería le dura muy poco.

- Aumenta tu consumo de datos sin que tú estés haciendo nada diferente.

- Tu teléfono se comporta de forma extraña, hay apps que se cierran de pronto, otras que desaparecen, etc.

- Aparece publicidad en lugares donde no debería haberla.

¿Cómo saber si me han hackeado la cámara del móvil?

Si sospechas que la cámara de tu smartphone ha sido pirateada o hackeada, observa alguno de estos indicios que demuestran que alguien la está utilizando de forma remota.

- Puede que veas fotos y vídeos en tu galería que no recuerdas haber hecho;

- El flash se enciende sin aparente explicación;

- Hay cambios en el consumo de la batería o el dispositivo se calienta demasiado.

¿Le pasa esto a tu teléfono? Entonces tal vez hayan hackeado la cámara y tengan acceso a imágenes sin autorización.

¿Qué hacer si te han hackeado el móvil?

Si piensas que tu teléfono ha sido vulnerado, seguramente te estarás preguntando: ¿cómo quitar un hacker de mi móvil?

- Cambia tus contraseñas de inmediato. Si tu smartphone ha quedado comprometido, tus contraseñas puede que estén en las manos equivocadas. Cámbialas lo antes posible. Recuerda además que debes utilizar contraseñas robustas para prevenir hackeos en tus cuentas, incluyendo tus redes sociales.

- Pasa una app anti-malware. Una app anti-malware puede ayudarte a detectar cualquier posible malware y retirarlo de tu teléfono de inmediato.

- Desactiva tus datos y tu Wi-Fi cuando no los necesites. Esto minimizará las posibilidades de que tu teléfono envíe información privada a terceros, y hará que sea más difícil de atacar desde redes públicas. Esto está directamente relacionado con la itinerancia de datos.

- Elimina las apps sospechosas. En ocasiones, apps aparentemente inocentes pueden ser el principal problema de tu teléfono. Si notas que algo va mal, elimina las apps que hayas instalado recientemente.

- Avisa a tus contactos. En ocasiones, los hackers pueden enviar mensajes a tus contactos para tratar de infectar sus dispositivos. Avisa a tus contactos para que no los abran.

- Desactiva el estado ‘público’ de tu hotspot personal. Cuanto menos visible sea tu teléfono para otros dispositivos, más seguro estará.

- Restaura tu teléfono a su configuración de fábrica. Si nada logra solucionar tu problema, puedes restaurar tu teléfono a su configuración de fábrica para devolverlo a su estado original.

Restaurar tu iPhone usando Catalina

Antes de restaurar un iPhone a la configuración de fábrica, los usuarios de iPhone deben recordar hacer una copia de seguridad de los archivos y datos importantes.

1. En un dispositivo con macOS Catalina 10.15.5 o anterior, conecta tu iPhone a tu Mac.

2. Selecciona tu dispositivo en la barra lateral del Finder.

3. Haz clic en Confiar en este iPhone e introduce tu contraseña.

4. Haz clic en Restaurar iPhone.

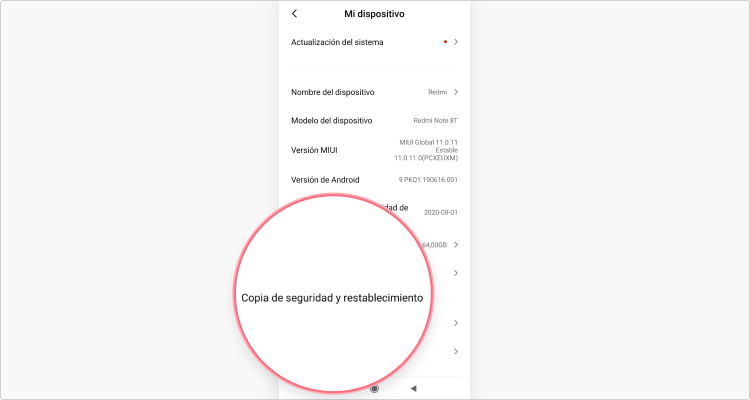

Cómo restaurar tu Android a su configuración de fábrica

1. Ve a los Ajustes de tu Android.

2. Ve a Mi dispositivo.

3. Ve a Copia de seguridad y restablecimiento.

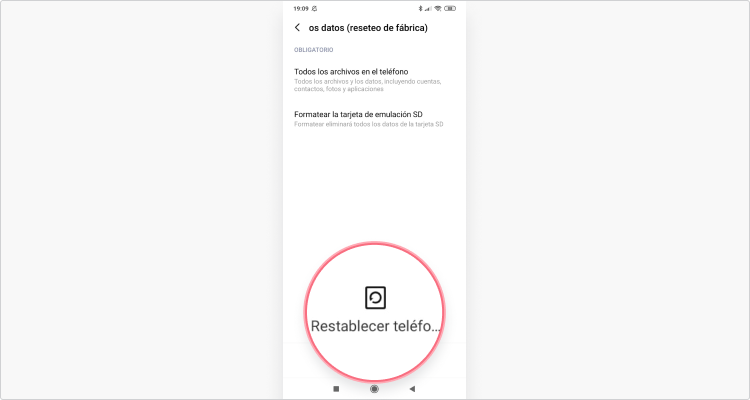

4. Ve a Eliminar todos los datos (reseteo de fábrica).

5. Pulsa en Restablecer teléfono.

¿Cómo impedir que los hackers accedan a tu teléfono?

- Desactiva tu hotspot. Esta es una de las principales vías por las que los hackers pueden acceder a un smartphone.

- Evita las redes Wi-Fi y los puntos de carga públicos, ya que con frecuencia presentan serias vulnerabilidades en su seguridad.

- Desactiva tu bluetooth. Esto reducirá aún más las vías de acceso a tu teléfono.

- Bloquea tu teléfono con un patrón o una contraseña robusta que solo conozcas tú.

- No dejes tu teléfono desatendido, ni siquiera entre personas de confianza.

- Monitoriza tus apps, ya que algunas de ellas pueden ser maliciosas. Desinstala aquellas que soliciten permisos en exceso.

- No abras enlaces sospechosos, y trata de verificar siempre con el remitente la legitimidad de cualquier mensaje extraño.

- Instala una app anti-malware. Esto te ayudará a mantener el malware a raya en tu dispositivo.

- Utiliza un servicio VPN compatible con iOS para proteger tu tráfico online. Una conexión encriptada hará que resulte mucho más difícil hackear tus contraseñas Además, también hay disponible una VPN para Android.

¿Se puede hackear un teléfono mientras está apagado?

No, nadie puede hackear tu smartphone cuando está apagado. Los hackeos telefónicos, incluso los que se realizan de forma remota, solo funciona si el dispositivo objetivo está encendido. ¿Y eso es todo? ¿Con tal de pulsar el botón “Apagar” tu dispositivo dejará de estar en peligro? No, me temo que no es suficiente.

Los ciberdelincuentes son expertos en quebrantar las reglas y podrían falsificar tu número de teléfono, realizar llamadas desde tus propios dispositivos y hacerse pasar por ti para tratar de extraer información o dinero de otros objetivos. En caso de liberar el móvil, quien lo haya hecho, en teoría, podría instalar malware y seguir causando daños.

Sin embargo, a todos los efectos, o al menos técnicamente, tu teléfono móvil no será pirateado mientras esté completamente apagado. Es decir, supone el primer obstáculo que los piratas informáticos tendrán que sortear.

¿Pueden los hackers hackear tu móvil a través de una llamada?

No, al menos no directamente. Un hacker puede llamarte, haciéndose pasar por alguien importante o relevante para ti, y así obtener acceso a tus datos personales. Una vez obtenida esta información, podrían comenzar a piratear sus cuentas en línea. Pero no pueden entrar en el software de tu teléfono y modificarlo solo a través de llamadas telefónicas. Por decirlo de alguna manera, es la carta de presentación de un hackeo.

Los expertos en ciberseguridad identifican estas prácticas como ataques de ingeniería social, en lugar de una estrategia que se centre en tu telefónico directamente. Las llamadas telefónicas en sí mismas, no tienen el poder de propagar malware o dar acceso a los piratas informáticos a tu dispositivo.

¿Hay alguna app para ver si tu móvil ha sido pirateado?

Existen apps que sirven para mejorar la seguridad de tu dispositivo al notificarte sobre actividades inusuales, para asegurarse de que estás utilizando las funciones básicas de seguridad como bloqueo de pantalla, por ejemplo, a través de Face/Touch ID.

También hay disponibles apps de spyware especializadas de Google Play, las cuales pueden rastrear tu móvil en busca de malware oculto y ayudarte a identificar los hacks temprano.

Si te preguntas qué es una VPN, debemos adelantar que es un software que sirve para proteger tus dispositivos y los de tu familia. Usar una VPN para navegar por internet de forma más segura y privada, está a la orden del día. Protege tus dispositivos y los de tu familia con este software que sirve para enmascarar tu dirección IP y encriptar tu tráfico online. Asimismo, no se trata solo de emplear una Red Virtual Privada, añade la Protección contra amenazas Pro de NordVPN. Esta herramienta bloquea los rastreadores, el malware y los sitios web maliciosos.

Pónselo difícil a los hackers que buscan monitorear en línea tu móvil. Se recomienda el uso diario de la VPN en tu ordenador, pero especialmente al usar redes Wifi públicas o si trabajas en un equipo que opera en remoto. En este último caso, la Red Mesh te permite crear una red privada a la que solo tiene acceso un grupo selecto de usuarios, por ejemplo, tus compañeros de departamento.

La VPN de NordVPN da un paso más allá y ha diseñado un software con la tecnología más avanzada. La protección contra malware colabora con otros protocolos de ciberseguridad. Con una misma suscripción, podrás proteger hasta 10 dispositivos diferentes.

La seguridad online empieza con un clic.

Máxima seguridad con la VPN líder del mundo