Qu’est-ce que le chiffrement de bout en bout ?

Le chiffrement des données est un processus essentiel pour communiquer et transférer des informations sur Internet. Qu’est-ce que le chiffrement de bout-en-bout ? Quelles menaces peuvent être associées à cette solution digitale ? Cet article fera le point sur ces sujets pertinents.

Sommaire

Le chiffrement : définition

Depuis plusieurs années, la confidentialité des internautes est altérée par l’accroissement de la cybercriminalité. Une simple interaction via un site web ou un réseau social peut parfois provoquer des situations complexes liées au piratage de données.

Afin de faire face à ce phénomène toujours plus inquiétant, de nombreux outils sont proposés aux utilisateurs d’appareils connectés. Le chiffrement des données est ici l’une des solutions les plus redoutables. Le chiffrement d’informations évoquera une « traduction » réservée au destinataire du message. Une clé sera alors nécessaire pour assurer ce processus.

Initialement, chaque système intègre un système de chiffrement spécifique. Néanmoins, plusieurs types de solution peuvent être appliqués en fonction de vos besoins. En tant que néophyte, ces informations sembleront complexes aux premiers abords. Afin de faciliter votre compréhension, la suite de cet article vous présentera la définition du chiffrement symétrique et asymétrique ; deux notions essentielles concernant le chiffrement de données.

Quels sont les différents types de chiffrement ?

Le chiffrement symétrique

Le chiffrement symétrique (également appelé chiffrement conventionnel) fait référence au partage d’une seule et unique clé entre l’émetteur d’un message et le destinataire. Cette solution est caractérisée par plusieurs étapes :

1. L’émetteur génère automatiquement une clé avant de l’envoyer au destinataire.

2. Le message est chiffré avant son envoi (le choix d’un chiffrement par flux ou par bloc sera automatiquement défini par votre logiciel).

3. Une fois réceptionné, le message peut être traduit par le destinataire grâce à la clé délivrée lors de la première étape.

En théorie, le chiffrement symétrique se distingue grâce à sa facilité et son efficacité. Toutefois, des risques considérables peuvent être évoqués lors du transfert de chaque message. Effectivement, l’interception d’informations est un modèle de piratage régulièrement recensé. Vous l’aurez compris : la confidentialité liée à cette solution ne peut être garantie.

Le chiffrement asymétrique

Contrairement au chiffrement symétrique, le chiffrement asymétrique d’un message est traduit en fonction de plusieurs clés. La première est publique et commune entre les 2 acteurs. La seconde clé « privée » est exclusive à chaque participant. La complexité de cette solution empêche inévitablement l’interception malveillante de données. En effet, bien que la clé publique soit accessible, la nécessité d’utiliser un module de déchiffrement exclusif préserve la confidentialité des informations.

Une nouvelle fois, le chiffrement asymétrique repose sur des principes rassurants pour les internautes. Cependant, le piratage de votre appareil rendra inefficace ce type de chiffrement où le vol de l’ensemble des clés ne peut être exclu.

Le chiffrement de bout en bout pour les néophytes

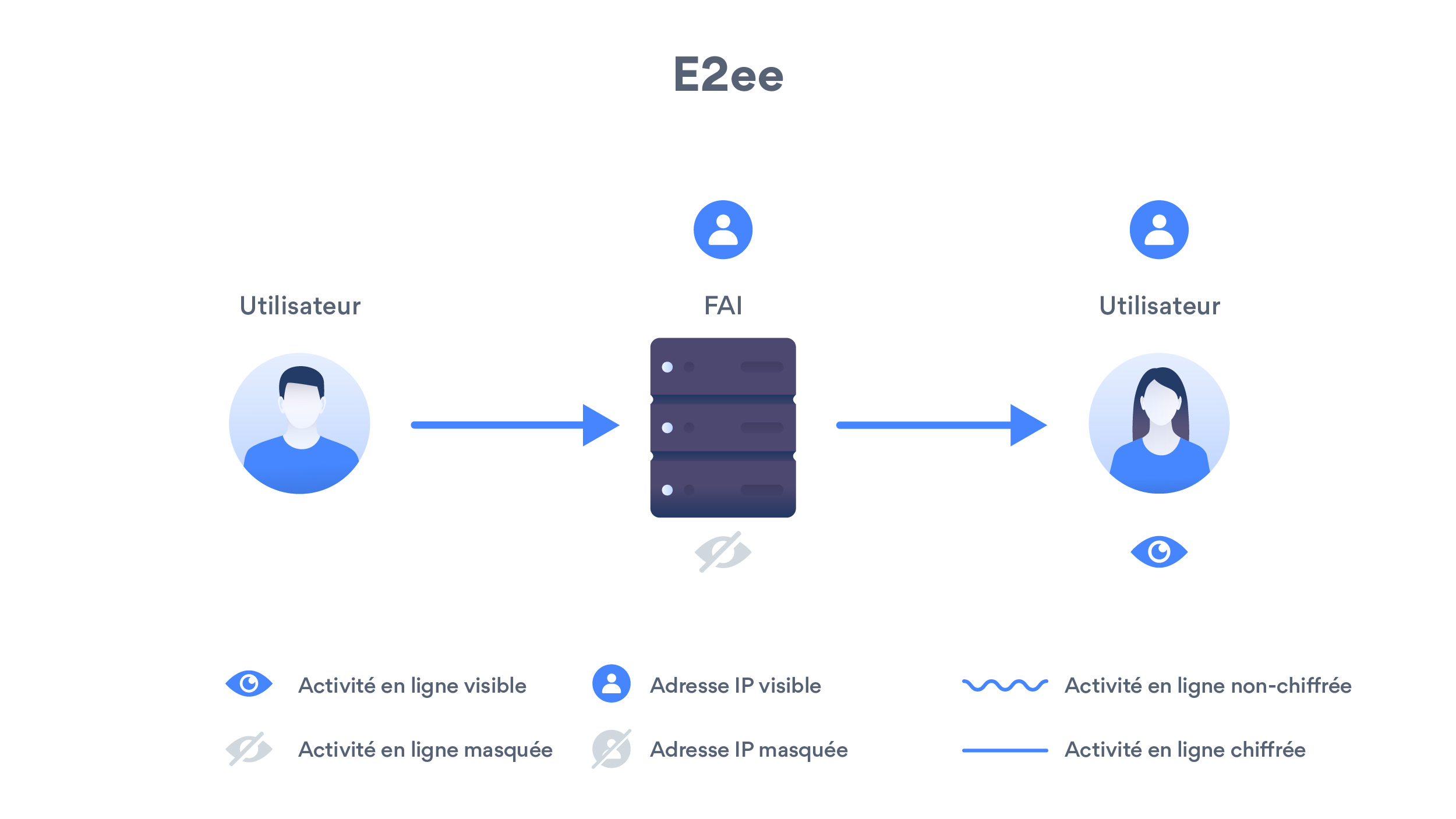

Egalement appelé E2EE (end-to-end encryption), le chiffrement de bout en bout est une solution redoutable pour assurer la confidentialité de vos messages. Concrètement, cette méthode implique un chiffrement permanent lors du transfert de vos informations sur internet. Ainsi, peu importe la nature de votre réseau ou l’identité de votre FAI (fournisseur d’accès à internet), chaque donnée profite d’un masquage ininterrompu grâce à un chiffrement complexe.

Ce schéma vous permettra de cerner ce processus sans aucune difficulté.

En toute logique, l’absence de chiffrement de bout en bout peut permettre à votre fournisseur d’accès à internet de traduire et contrôler vos informations. Grâce aux réseaux privés virtuels de NordVPN, il vous est possible de « parasiter » ces interceptions depuis deux fonctionnalités redoutables : la connexion via un réseau intermédiaire et l’application d’un système DNS (outil permettant de masquer votre adresse IP).

Comment appliquer ce chiffrement de données ?

Faut-il être un expert en informatique pour appliquer un chiffrement de bout en bout ? Absolument pas. Pour y parvenir, il vous suffit de vérifier si votre service de messagerie ou réseau social propose cette fonctionnalité. Les adeptes du très populaire Facebook Messenger, par exemple, pourront profiter de cette solution vivement recommandée.

En général, ce type de chiffrement n’est pas initialement activé ; quelques manipulations seront donc nécessaires pour optimiser votre confidentialité. N’hésitez pas à consulter la section « FAQ » de votre plateforme favorite pour en savoir plus.

Les vulnérabilités du chiffrement E2EE

Certes, le chiffrement de bout en bout ne manquera pas de sécuriser vos messages. Toutefois, quelques « imperfections » évoqueront des menaces non-négligeables.

- Le chiffrement E2EE n’est pas infaillible face à certaines tentatives de hacking ; l’utilisation de logiciels complémentaires dédiés à la cybersécurité est préconisée

- La réception d’un virus Trojan (malware) peut permettre à un pirate d’accéder à vos données afin de subtiliser les clés requises pour traduire vos messages

- A l’instar de WhattsApp, de nombreux services en ligne n’assurent aucun chiffrement pour les fichiers stockés en ligne (votre confidentialité sera donc contrastée)

Pour conclure

Le chiffrement de bout en bout peut être considéré comme une solution avancée face à d’autres modèles (symétriques et asymétriques). Celui-ci est conseillé pour optimiser votre confidentialité et éviter la lecture indésirable de vos messages lors de chaque transfert. Enfin, le chiffrement E2EE sera inefficace face à certaines tentatives de piratage ou lors de la réception d’un virus Trojan. L’utilisation complémentaire d’applications relatives à la cybersécurité est recommandée.

Pour une confidentialité totale, utilisez NordVPN.