Jak sprawdzić, czy telefon jest zhakowany?

Telefony przechowują nasze dane, używamy ich do dzwonienia, pisania wiadomości, korzystania z bankowości czy nawigacji. Mogą więc stać się pożywką dla wielu oszustów, jeśli dostaną się w niepowołane ręce. Ważne jest więc, żebyśmy odpowiednio chronili nasze urządzenia i wiedzieli, jak sprawdzić, czy telefon jest zhakowany.

Spis treści

- Co może się stać, kiedy telefon został zhakowany?

- Oznaki świadczące o tym, że telefon mógł zostać zhakowany

- Jak sprawdzić, czy aparat w telefonie został zhakowany?

- W jaki sposób hakerzy mogą uzyskać dostęp do mojego telefonu?

- Jak sprawdzić, kto zhakował telefon?

- Jak pozbyć się hakera z telefonu?

- Czy telefon można zhakować, gdy jest wyłączony?

- Jak zapobiec hakowaniu telefonu?

- Aplikacje do sprawdzania ingerencji hakerskiej

- Korzystanie z usług VPN

Co może się stać, kiedy telefon został zhakowany?

Prywatny smartfon jest kopalnią danych osobowych i może naprawdę wiele powiedzieć o użytkowniku. Dane osobowe, zdjęcia, dane przeglądania czy dane logowania do aplikacji banku są niezwykle cenne, dlatego przejęcie ich przez hakera może przynieść katastrofalne skutki.

Jedną z największych obaw użytkowników po odkryciu, że ich telefon został zhakowany, jest obawa przed kradzieżą tożsamości. Kiedy haker uzyska dostęp do osobistych danych, może na przykład sprzedać je w darknecie, wykorzystać do kradzieży pieniędzy z banku czy też użyć ich przeciwko Tobie, aby zniszczyć Twoją reputację.

Oznaki świadczące o tym, że telefon mógł zostać zhakowany

Używając smartfona z Androidem lub iPhone’a, możemy natknąć się na kilka sygnałów świadczących o tym, że telefon jest zhakowany. Jeśli masz jakiekolwiek podejrzenia, że ktoś może podsłuchiwać Twoje rozmowy, wpisz w polu wybierania numeru kod #21# i wciśnij zieloną słuchawkę. Jeśli Twój telefon faktycznie jest podsłuchiwany, na ekranie pojawi się numer, który może być potencjalnym podsłuchiwaczem. Poniżej przedstawiamy najczęstsze objawy zhakowanego telefonu:

- Spadek prędkości działania. Kiedy telefon jest zhakowany, szybciej się rozładowuje, a także wolniej działa. Może też nagrzewać się bardziej niż zazwyczaj. Jedną z przyczyn jest złośliwe oprogramowanie działające w tle.

- Nieznane aplikacje i wiadomości. Wirus na telefonie może sam ściągać programy, wysyłać wiadomości, a nawet dokonywać zakupów, zarówno w systemach iOS, jak i Android.

- Podejrzane zużycie danych. Złośliwe oprogramowanie może korzystać z Twoich danych komórkowych w tle, zużywając je.

- Dziwne zachowanie. Zhakowany iPhone lub Android może źle obsługiwać aplikacje lub niespodziewanie się wyłączać.

- Wyskakujące reklamy i powiadomienia. Jeśli na Twoim telefonie często pojawiają się dziwne okienka, to znak, że Twoje urządzenie mogło paść ofiarą ataku hakerskiego.

PRO TIP: Jeśli Twoje urządzenie zostało zhakowane, powiadom o tym swoich znajomych z listy kontaktów. Możliwe, że hakerzy wykorzystają Twój zhakowany telefon i zainstalowane na nim komunikatory, aby przeprowadzić kolejne ataki na osoby z listy.

Jak sprawdzić, czy aparat w telefonie został zhakowany?

Może zdarzyć się tak, że hakerzy zdobędą dostęp do Twojego aparatu w smartfonie. Zauważysz to na przykład, znajdując w swojej galerii nieznane zdjęcia i filmy. Czasem faktycznie zdarzy nam się przypadkowo je zrobić, ale gdy takie znaleziska będą częstsze, może to oznaczać, że ktoś ma dostęp do Twojego aparatu.

Kolejnym znakiem jest latarka w telefonie, która niekontrolowanie się uruchamia, gdy nie korzystasz z urządzenia.

W jaki sposób hakerzy mogą uzyskać dostęp do mojego telefonu?

Choć bezpieczeństwo systemów Android i iOS nieustannie wzrasta, hakerzy ciągle pracują nad coraz nowszymi metodami łamania zabezpieczeń. Jakich metod używają cyberprzestępcy, aby dostać się do Twojego telefonu?

- Hakerzy mogą zbierać Twoje dane za pomocą oprogramowania szpiegowskiego, dającego im zdalny dostęp do urządzenia.

- Metoda SIM-swap polega na tym, że hakerzy przenoszą Twój numer telefonu na własną kartę SIM.

- Złośliwe oprogramowanie typu malware może dostać się na nasze urządzenia podczas korzystania z publicznych sieci Wi-Fi, a także publicznych stacji ładujących.

- Phishing. To wiadomość, która zawierać będzie złośliwy link. Jeśli w niego wejdziesz, istnieje ryzyko, że Twoje dane zostaną wykradzione.

- Podczas korzystania z internetu upewnij się, aby strony, na które wchodzisz, reklamy, w które klikasz i programy, które pobierasz, były zaufane. Nie zachowując odpowiedniej ostrożności, możesz pobrać na swoje urządzenie złośliwe programy, na przykład aplikację keylogger.

Jak sprawdzić, kto zhakował telefon?

Znalezienie winowajcy będzie bardzo trudne. Sprawdź wszystkie aplikacje, których nie rozpoznajesz, a także wszelkie dziwne połączenia telefonów i kontakty w mediach społecznościowych. Może uda Ci się znaleźć jakiś związek między nimi, choć skuteczne wytropienie hakera wymaga pomocy ekspertów od cyberbezpieczeństwa. Warto też przypomnieć sobie, kto fizycznie korzystał z Twojego telefonu.

Jak pozbyć się hakera z telefonu?

- Zmień hasła – hasła powinny być unikatowe, skomplikowane i długie. Ich zapamiętanie nie należy do łatwych zadań, dlatego możesz skorzystać z narzędzi do bezpiecznego przechowywania haseł.

- Użyj oprogramowania antywirusowego, by przeskanować urządzenie i namierzyć podejrzane programy i procesy. Korzystaj przy tym z zaufanych programów.

- Wyłączaj Wi-Fi i przesyłanie danych komórkowych, gdy z nich nie korzystasz.

- Usuń podejrzane aplikacje i programy. Jeśli nie masz takich, usuń te, które zainstalowałeś tuż przed tym, zanim zorientowałeś się, że telefon jest zhakowany.

- Nie udostępniaj internetu w formie hotspotu w miejscach publicznych.

- Przywróć urządzeniu ustawienia fabryczne. To krok ostateczny, gdy złośliwe oprogramowanie zainstalowane na smartfonie sprawia, że praktycznie nie możesz już używać urządzenia.

Jak przywrócić dane fabryczne w telefonach iPhone na systemie macOS Catalina?

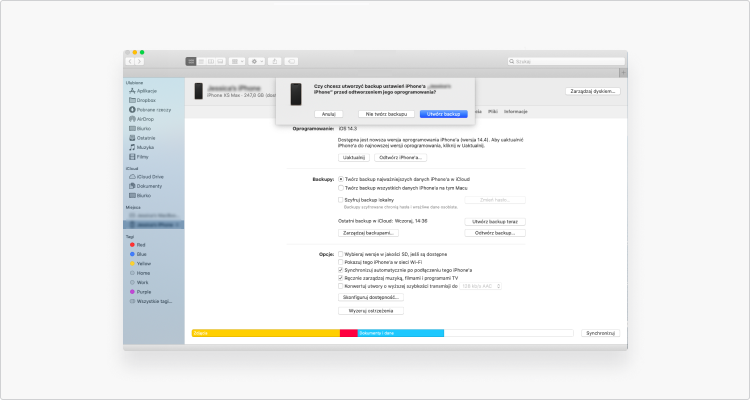

Pamiętaj, że wyzerowanie iPhone’a usunie wszystkie dane z urządzenia – ważne jest więc zrobienie kopii zapasowej.

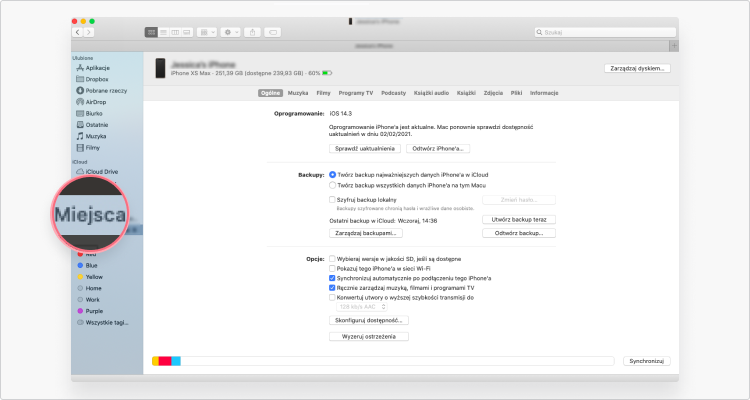

1. Połącz telefon z komputerem z systemem macOS Catalina w wersji 10.15.5 lub wcześniejszej.

2. Otwórz Finder i wybierz urządzenie w zakładce Miejsca.

3. Na swoim iPhonie kliknij Zaufaj i wpisz hasło.

4. Kliknij Utwórz backup.

Jak przywrócić ustawienia fabryczne na systemie Android?

W tym przypadku również pamiętaj o utworzeniu kopii zapasowej.

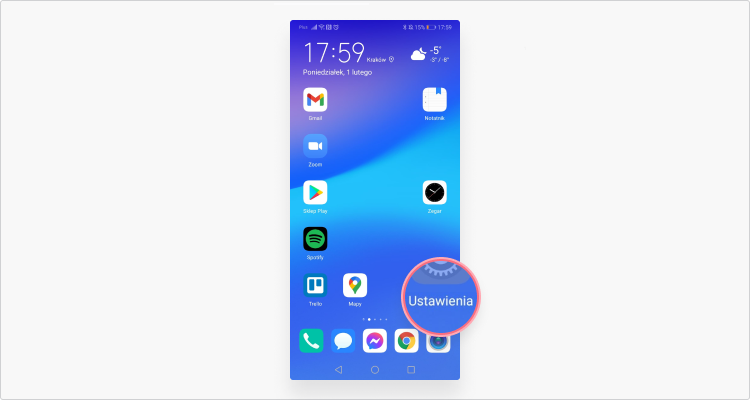

1. Otwórz Ustawienia.

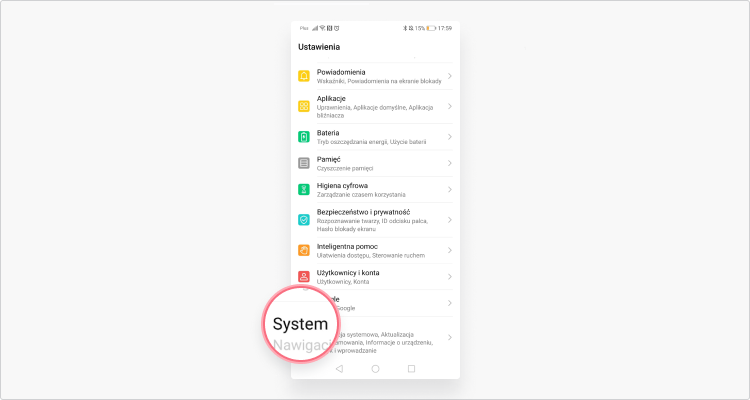

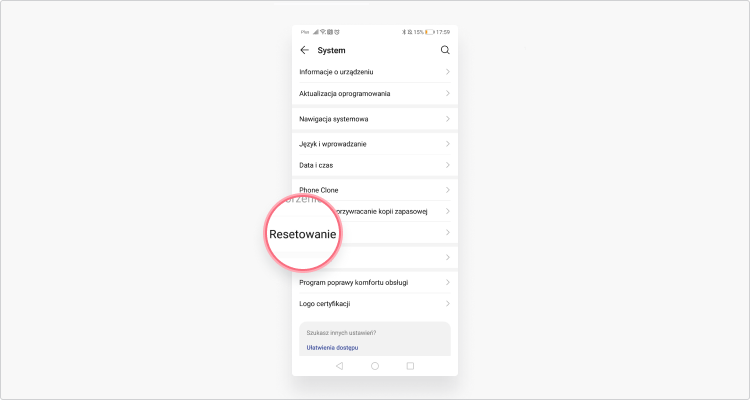

2. Przejdź do zakładki System.

3. Wejdź w Resetowanie.

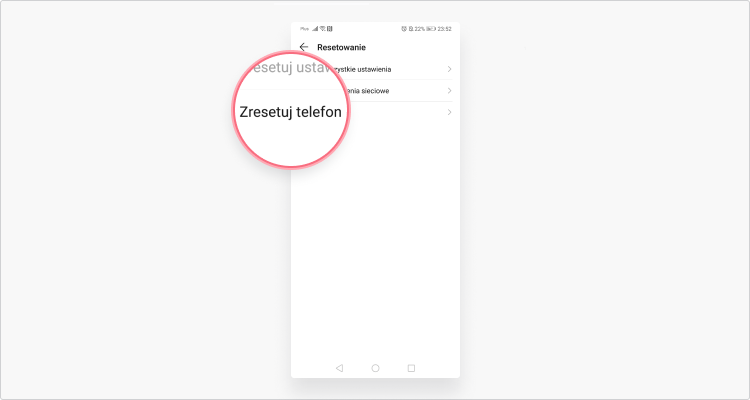

4. Następnie wejdź w zakładkę Zresetuj telefon.

5. Potwierdź operację zresetowania telefonu.

Czy telefon można zhakować, gdy jest wyłączony?

Choć techniki hakerskie są nielimitowane, to żeby Twój telefon mógł paść łupem hakerów, muszą oni w jakiś sposób połączyć się z nim za pomocą sieci — inaczej nie będą w stanie przejąć kontroli nad urządzeniem. Wyłączanie urządzenia może być skuteczne, ale nie zawsze. Hakerzy mogą przejąć wyłączony telefon, jeśli:

1. Zablokowali Twój przycisk wyłączający (telefon sprawi wrażenie wyłączonego, ale to tylko pozory).

2. Masz na nim wirusy działające nawet na wyłączonym urządzeniu.

3. Przenieśli wcześniej Twój numer na inną kartę SIM.

Jak zapobiec hakowaniu telefonu?

- Nie zostawiaj telefonu bez opieki i nie dawaj go obcym.

- Unikaj niezaufanych (publicznych) sieci Wi-Fi. Jeśli musisz połączyć się z hotspotem w hotelu czy supermarkecie, przyda Ci się dobra usługa VPN online. Gdy przestajesz korzystać z publicznego Wi-Fi, rozłącz się z nim.

- Wyłącz Bluetooth, jeśli go nie używasz.

- Zabezpiecz swój telefon hasłem lub innym systemem blokowania ekranu (np. odciskiem palca).

- Wyłączaj hotspot, gdy jesteś w miejscu publicznym.

- Co jakiś czas sprawdzaj (i kontroluj) listę zainstalowanych aplikacji.

- Nie otwieraj podejrzanych wiadomości, które mogą skrywać złośliwe lub szpiegujące oprogramowania.

- Zaopatrz się w oprogramowanie antywirusowe dla urządzeń mobilnych.

- Regularnie aktualizuj system.

- Unikaj stron, których nie znasz i które budzą Twoje wątpliwości. Nie pobieraj z nich programów ani plików, które mogą kryć w sobie złośliwe oprogramowanie typu malware.

- Zaopatrz się w VPN na iOS lub VPN na Androida, który będzie chronił Twoje poczynania w sieci i zadba o Twoją prywatność.

Wzmocnij bezpieczeństwo swojego smartfona z NordVPN już dziś.

Pobierz NordVPNAplikacje do sprawdzania ingerencji hakerskiej

Jeśli zastanawiasz się, jak sprawdzić, czy telefon jest zhakowany, już spieszymy z odpowiedzią. Istnieją odpowiednie aplikacje, które powiadomią Cię o podejrzanych ingerencjach w Twoje zabezpieczenia. Pozwalają one dodatkowo chronić Twoje dane. Niektóre z nich świetnie spisują się, skanując wszystkie pliki w telefonie i w przypadku znalezienia czegoś niepokojącego starają się stawić im czoła. Postaw też na dodatkowe bezpieczeństwo Twoich kont (w tym kont bankowych), kodując swoje hasła.

Korzystanie z usług VPN

Korzystanie z sieci VPN podczas korzystania z internetu jest niezbędne. Ukrywa ona Twój adres IP i szyfruje ruch danych, zwiększając tym samym Twoją prywatność i bezpieczeństwo. Dzięki temu hakerzy nie będą mogli zidentyfikować Cię w sieci ani monitorować tego, co robisz na swoim smartfonie.

VPN przyda się także podczas korzystania z publicznego Wi-Fi, które nie zawsze jest bezpieczne. Szyfruje on Twój ruch i pozwala na bezpieczne przeglądanie stron z dowolnego miejsca.

Co ważne — nie daj się skusić darmowym sieciom VPN, ponieważ za darmowymi usługami mogą kryć się nieszczere intencje. Większość darmowych VPN-ów może kolekcjonować Twoje dane, wykorzystywać je do celów marketingowych lub nawet sprzedawać stronom trzecim.

NordVPN to łatwa w użyciu aplikacja przeznaczona zarówno dla początkujących, jak i ekspertów. Nie tylko zapewnia mocne szyfrowanie, ale także blokuje podejrzane reklamy, strony i pliki. Funkcja Threat Protection w aplikacji NordVPN skanuje pliki w poszukiwaniu złośliwego oprogramowania, powstrzymuje przed odwiedzaniem złośliwych stron internetowych oraz blokuje skrypty śledzące i natrętne reklamy.

NordVPN ma również funkcję Kill Switch, która odłączy Cię od sieci w przypadku utraty połączenia VPN. Ponadto jedno konto NordVPN pozwala na ochronę do 10 urządzeń, więc możesz chronić wszystkich domowników.

Nie daj hakerom przejąć Twojego smartfona

Zabezpiecz swoje urządzenie mobilne z najszybszą siecią VPN